OSSEC HIDS

Uma solução de monitoramento de segurança capaz de monitorar sua infraestrutura, detectar ameaças, tentativas de invasão, anomalias do sistema, aplicativos mal configurados e ações não autorizadas do usuário. Ele também fornece uma estrutura para resposta a incidentes e conformidade regulamentar.

Agente Winspire

Executa várias tarefas com o objetivo de detectar ameaças e, quando necessário, disparar respostas automáticas. Os principais recursos do agente são:

- Coleta de dados de log e eventos

- Monitoramento de integridade de chaves de arquivo e registro

- Inventário de processos em execução e aplicativos instalados

- Monitoramento de portas abertas e configuração de rede

- Detecção de rootkits ou artefatos de malware

- Avaliação de configuração e monitoramento de políticas

- Execução de respostas ativas

- Rodam em plataformas: Windows e Linux.

Servidor Winspire

Responsável por analisar os dados recebidos dos agentes, processar eventos por meio de decodificadores e regras e usar a inteligência de ameaças para procurar IOCs conhecidos (Indicadores de compromisso). Um único servidor Wazuh pode analisar dados de centenas ou milhares de agentes e escalar horizontalmente quando configurado no modo de cluster.

O servidor também é usado para gerenciar os agentes, configurando e atualizando-os remotamente quando necessário. Além disso, o servidor é capaz de enviar pedidos aos agentes, por exemplo, para disparar uma resposta quando uma ameaça é detectada.

Winspire HIDS (Host-based Intrusion Detection System)

Analytics de Segurança

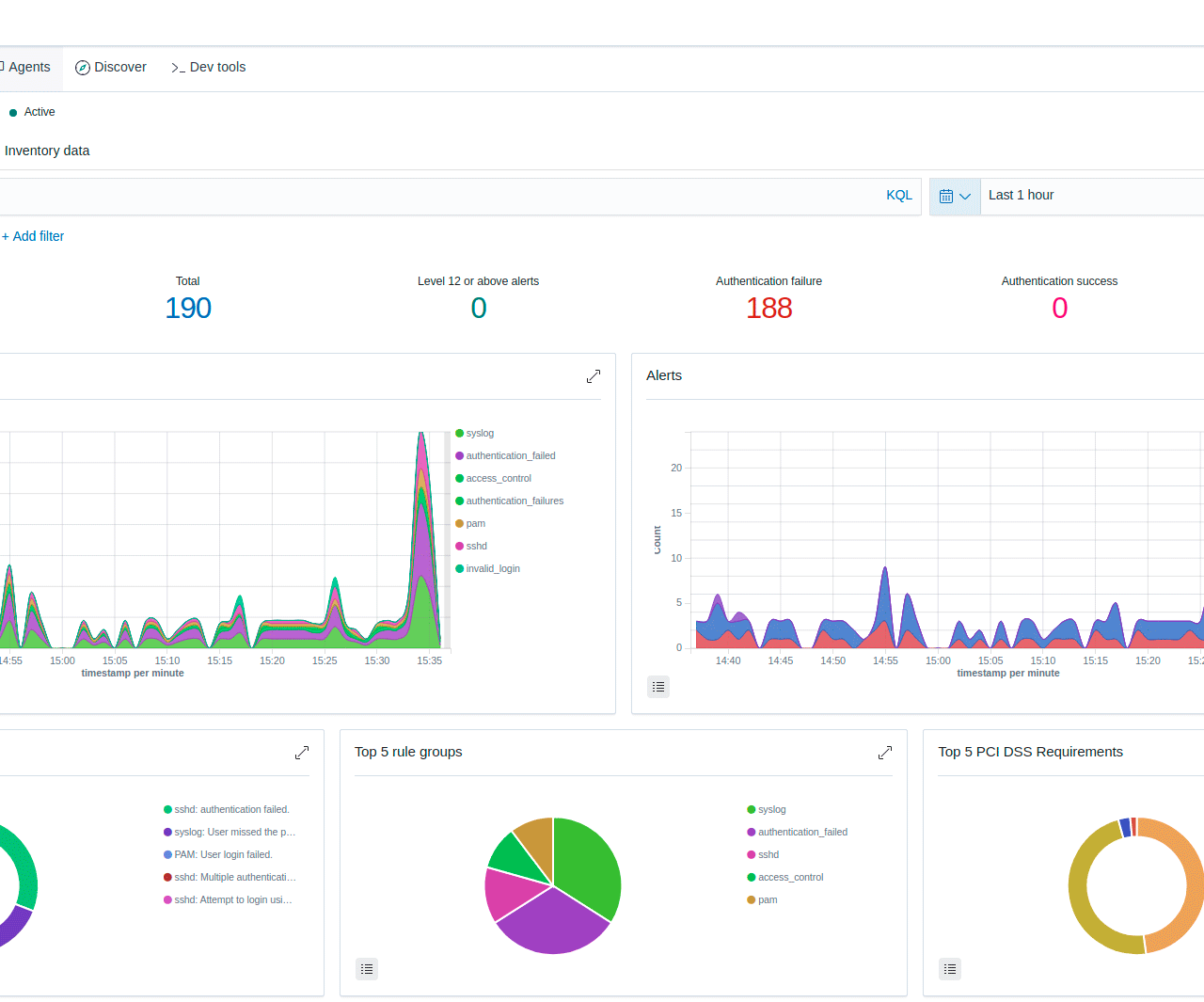

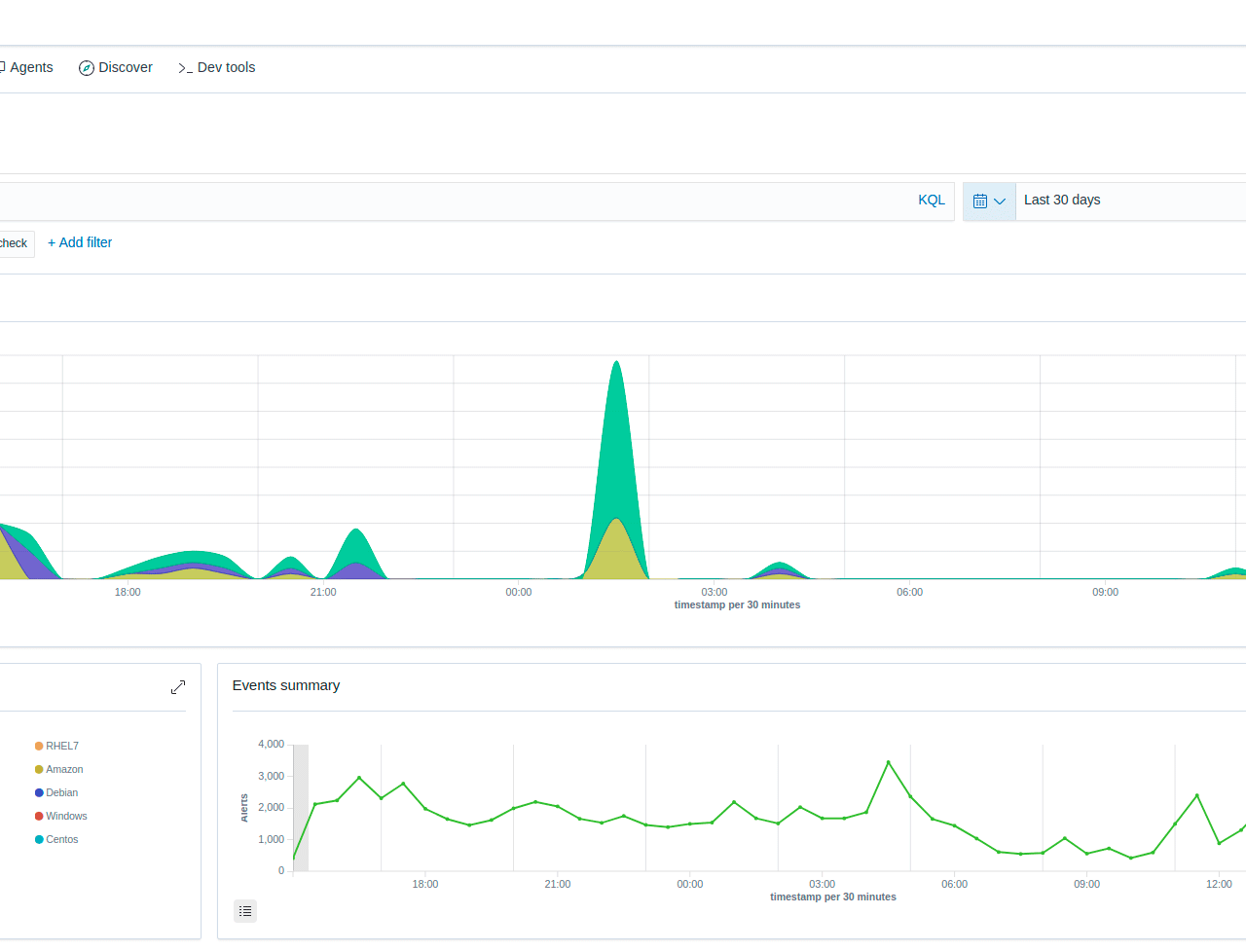

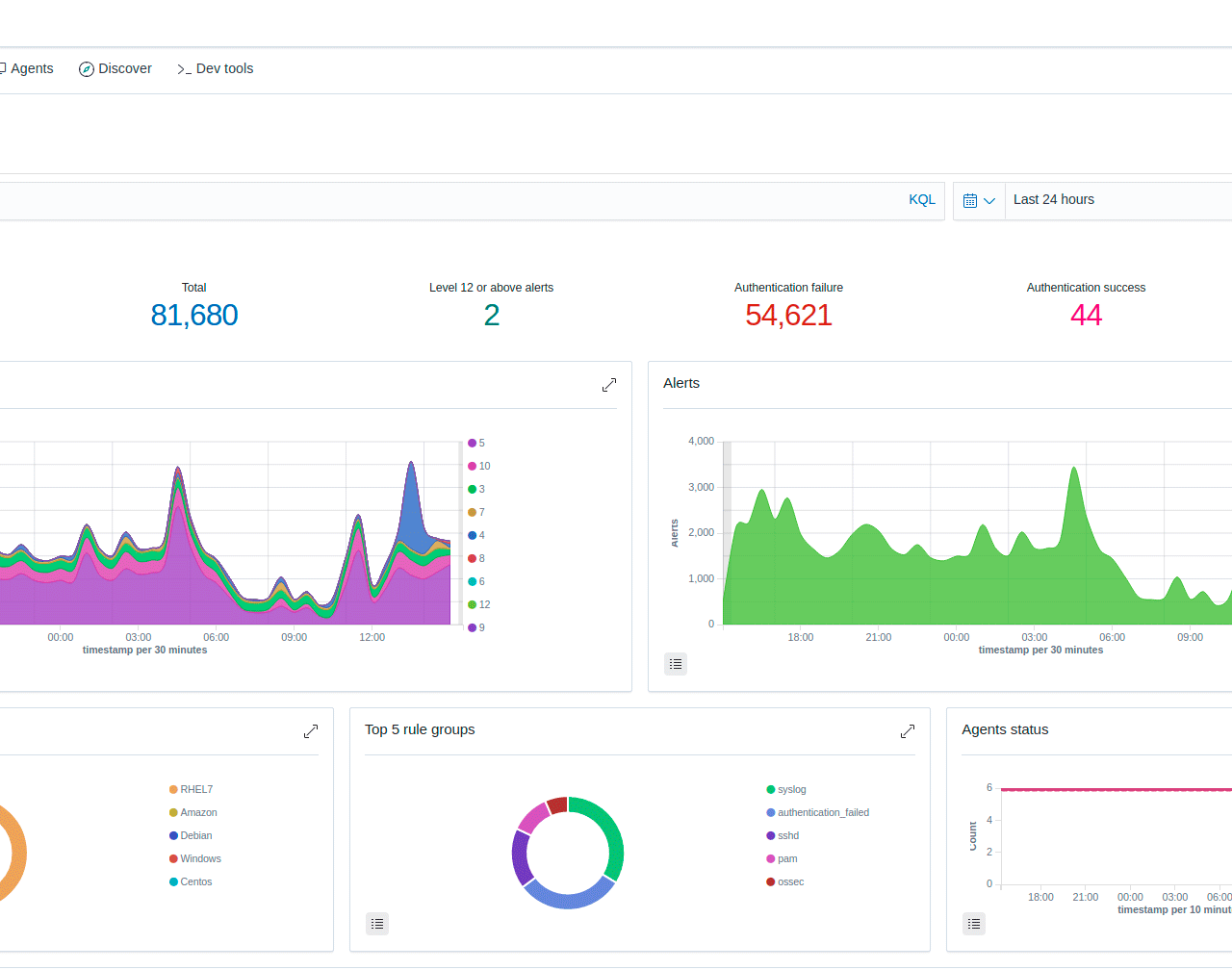

Nossos agentes são utilizados para coletar, agregar, indexar e analisar dados de segurança, ajudando organizações a detectar intrusões, ameaças e anomalias comportamentais.

Assim como cyber ameaças estão ficando mais sofisticadas, monitoramento em tempo real e análises de segurança são necessárias para detectar rapidamente as ameaças e remediar. Por este motivo nosso agente entrega o monitoramento necessário e funções responsivas enquanto nosso servidor prove a inteligência de segurança e processa as análises de dados.

Detecção de Intrusão

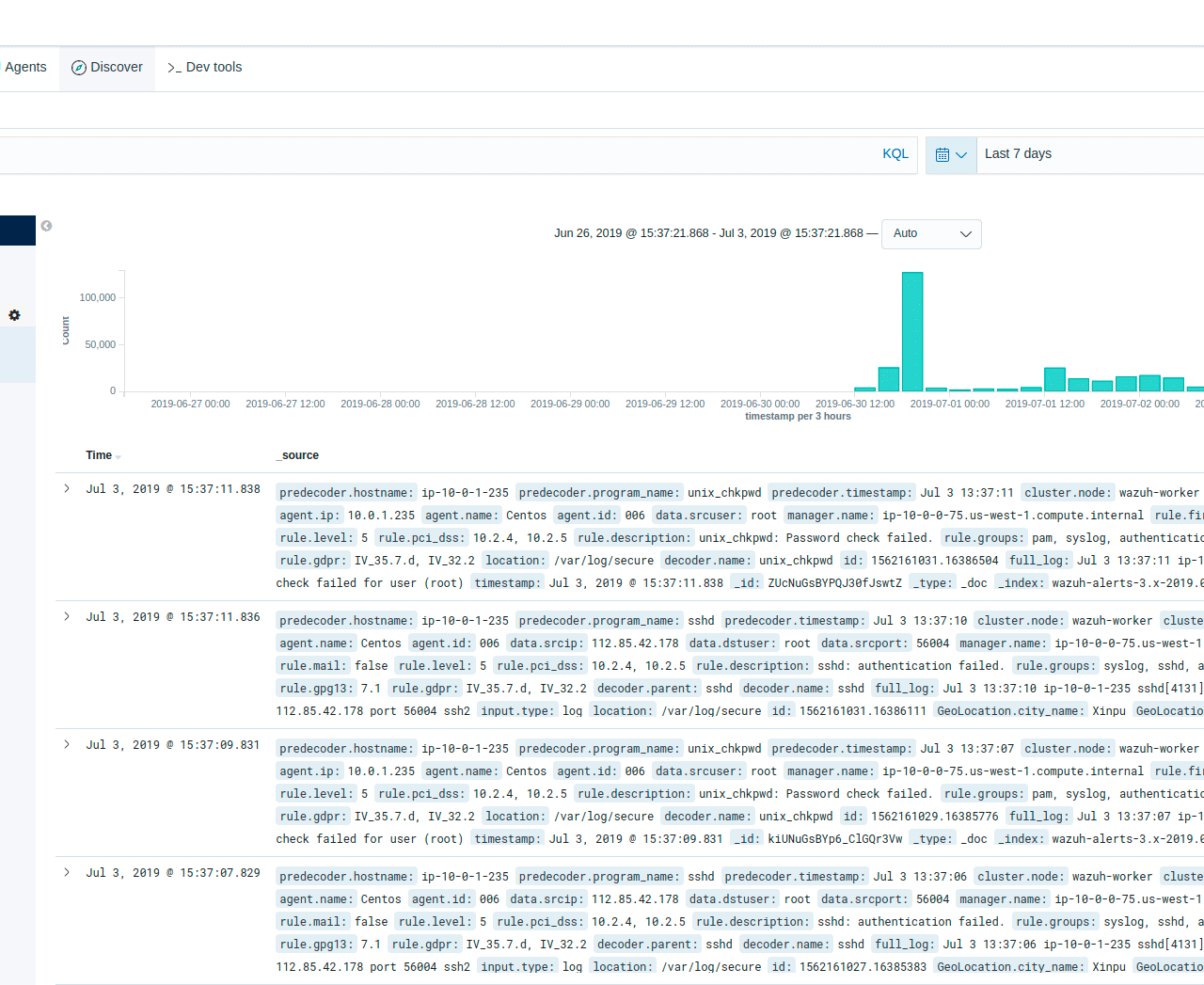

Os agentes realizam uma varredura dos sistemas monitorados em busca de malwares, rootkits e anomalias suspeitas. Eles podem detectar arquivos escondidos, processos encobertos ou listeners não registrados em sua rede, assim como inconsistências nas respostas de chamados do sistema.

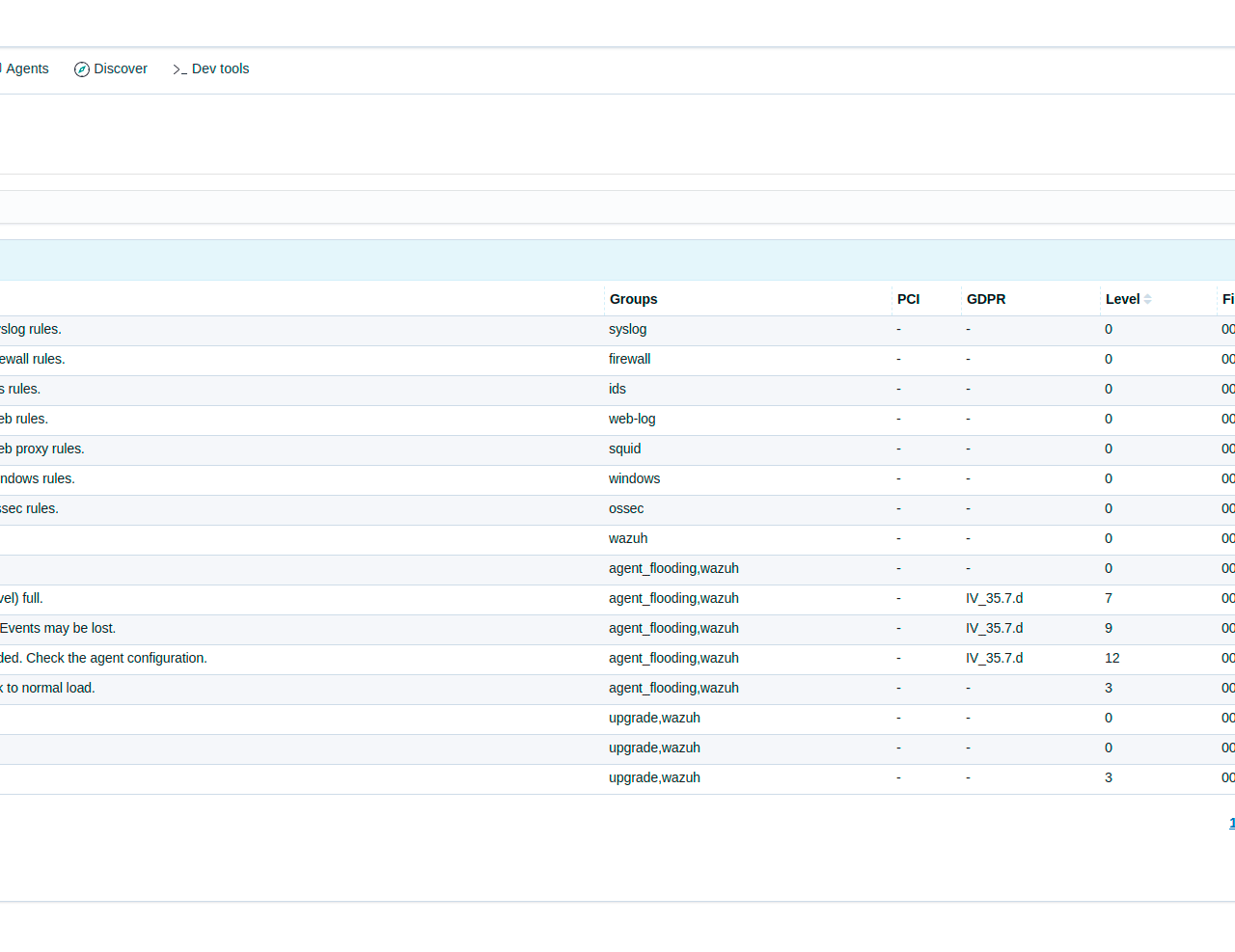

Além das funcionalidades do agente, os componentes do servidor utilizam uma abordagem baseada em assinatura para detecção de intrusões, utilizando seu mecanismo de expressão regular para analisar, coletar e procurar por indicadores de comprometimento.

Análise de Log Data

Os agentes leem sistemas operacionais e logs de aplicações para encaminhar eles com segurança para uma central de gerenciamento com análises baseada em regras e armazenamento.

As regras da Winspire ajudam a conscientizar você sobre os erros das aplicações ou do sistema, atividades maliciosas bem sucedidas ou não, violações de políticas e uma variedade de outros problemas operacionais e de segurança.

Integridade de Arquivo

Monitoramos os sistemas de arquivos, identificamos mudanças de conteúdo, permissões, propriedade e atributos de arquivos que você precisa vigiar. De forma nativa identificamos usuários e aplicações utilizadas para criar e modificar estes arquivos.

As funcionalidades do monitoramento de integridade de arquivos podem ser utilizadas em combinação com inteligência de ameaças para identificar hosts comprometidos e fragilidades.

Detecção de Vulnerabilidade

Os agentes da Winspire extraem dados de inventário do software e enviam esta informação para o servidor onde é correlacionada com banco de dados VECs (Vulnerabilidades e Exposições Comuns) atualizadas constantemente, para identificar vulnerabilidades de softwares já conhecidas.

Avaliação de vulnerabilidade automática ajuda você a encontrar os pontos fracos nos seus ativos mais críticos e tomar ações corretivas antes dos invasores explorarem eles para atacar a sua empresa ou roubar dados confidenciais.

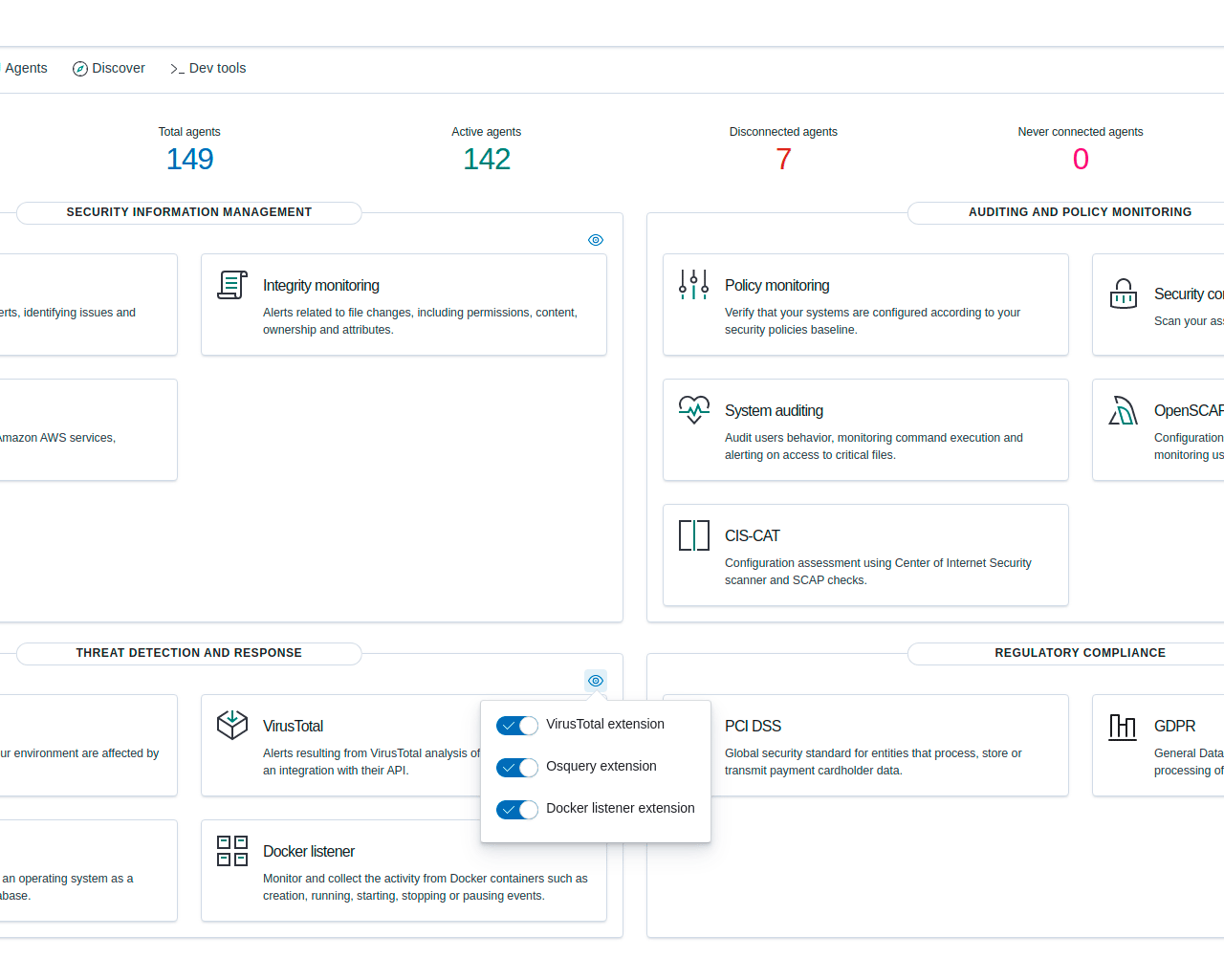

Avaliação de Configuração

A Winspire monitora sistemas e configurações das aplicações para garantir a compatibilidade com suas políticas de segurança. Os agentes executam varreduras periódicas para detectar aplicações que estão vulneráveis, desatualizadas ou com configurações inseguras.

Verificações de configurações podem ser customizadas. Alertas incluem recomendações para configurações mais apropriadas, referencias e mapeamento de conformidades regulatórias.

Resposta a Incidentes

A Winspire dispõe de diversas respostas para tomar medidas ativas contra ameaças, como bloqueio de acesso ao sistema pela fonte da ameaça quando certos critérios são atingidos.

Você também pode executar comandos ou consultar sistemas remotamente, identificar indicadores de comprometimento e ajudar a executar respostas ou atividades forenses em tempo real.

Conformidade Regulatória

A Winspire possui todos os controles de segurança necessários para se adequar aos padrões e regulações de segurança do mercado. Essas funcionalidades combinadas com a escalabilidade e o suporte multiplataforma ajudam as organizações a mantem os requerimentos técnicos desejados.

Monitoramento de Segurança Cloud

Ajudamos você a monitorar sua infraestrutura de nuvem em nível de API, utilizando módulos de integração que são capazes de captar dados de segurança dos provedores, como Amazon, Azure, Google. Oferecemos regras de acesso as configurações do seu ambiente em nuvem, facilmente identificando fragilidades.

Nossos agentes ultra leves e multiplataforma são muito utilizados para monitorar ambientes de nuvem em nível de instancia.

Segurança de Containers

Entregamos visibilidade e segurança para sua hospedagem de Docker e containers, monitoramos o comportamento e detectamos ameaças, vulnerabilidades e anomalias. O agente Winspire possui integração nativa com o Docker permitindo o usuário monitorar imagens, volumes, configurações de rede e containers em execução.

Coletamos e analisamos continuamente informações detalhadas do tempo de execução. Por exemplo, alertas para containers executando em modo de privilégio, aplicações vulneráveis, mudanças em volumes ou imagens persistentes e outras possíveis ameaças.

Soluções em Cloud para seu Negócio ir Além!

Ficou com algum adúvida? Entre em contato para falar com um de nossos consultores

Obrigado. Você será redirecionado em breve.

Fique tranquilo. Suas informações não serão divulgadas a terceiros.